穀歌量子計算突破,川普之女:美國實現量子霸權

穀歌突破一小步,人類科學一大步。

這個突破經由CEO皮猜親自官宣、論文登上Nature 150周年紀念特刊、各大主流媒體頭版頭條、熱度全網第一,甚至連特朗普的大女兒伊萬卡都忍不住第一時間發出賀電:

官宣。美國實現了量子霸權!

沒錯,就是那個量子計算200秒=地球最强超算1萬年的突破,現在穀歌以最隆重的形式對外官宣,超過電腦識別猫、蓋過AlphaGo橫空出世。

而且穀歌CEO還難掩激動地介紹,這就像飛機最初被發明的時刻——萊特兄弟的飛機第一次只飛了12分鐘,但它證明了飛機飛行的可能性。

這是一個歷史性時刻,穀歌也首次透露,已經為此埋頭攻堅了13年。

量子優越性首次實現

Quantum Supremacy,伊萬卡口中的“量子霸權”,穀歌更傾向於翻譯為量子優越性。

直白來說,量子優越性就是在未來的某個時刻,功能强大的量子電腦可以完成經典電腦幾乎不可能完成的任務。

比如在一天之內破解原本幾萬年才能破解的密碼、實現通用人工智慧、快速類比分子模型。

此前對於這樣的里程碑突破,都處於設想階段,從未被實現。

但一個月前,穀歌的論文草稿,“意外”在NASA官網發佈,結果非常震撼,稱200秒的量子計算實現了最强超算1萬年的結果。

但不料論文匆匆下架,反而引起更大關注。

當時輿論炸了鍋,有認為穀歌淪為“神棍”瞎咋呼的,也有認為出於美國國家安全被下架……

更有競爭對手直接攻擊,IBM就甚至專門發表了一篇論文,質疑穀歌“誤導福斯”。

而現在,論文正式在Nature上發表,穀歌CEO劈柴哥驕傲官宣穀歌AI團隊實現了量子優越性,還在部落格中強調:

“就像第一枚火箭成功地脫離地球引力,飛向太空邊緣。這一突破向我們展示了什麼是可能的,並把看似不可能實現的事物推到了我們面前。

這就是這一里程碑對量子計算世界的意義:一個充滿可能性的時刻。”

皮猜還說,穀歌為此已經努力了13年。並且一度因為進展有限而沮喪。

在量子計算上,穀歌的攻堅從13年前開始。

2006年,穀歌科學家Hartmut Neven開始探索一個新的idea——用量子計算來加快機器學習的速度,並催生了穀歌AI量子團隊。

接著2014年,美國物理學會院士John Martinis加入了穀歌,擔任穀歌量子硬體首席科學家,領導構建量子電腦的工作。

兩年後,量子計算理論首席科學家Sergio Boixo在Nature Communications上發表了相關論文,最終將團隊的工作重點聚焦到了量子優勢性計算任務上來。

這是一場科研的馬拉松,一切都從零起步。即使對於穀歌的藝員團隊來說,這樣的工作也一樣是巨大的挑戰。

實際上,在去年10月之前,穀歌在量子優越性方面的進展始終有限。

然而萬萬沒想到,2018年10月加州野火撲不滅,出於安全考慮,穀歌不得不短暫關閉位於聖克拉拉的實驗室,一眾科學家也被迫休假。

但就在這期間,反而催生出新思路,然後實現了真正的躍遷。

皮猜還感慨,量子計算並非明確性的未來,要相信並堅定認為能實現,並不容易。

但穀歌內部始終相信,量子計算可以加速解决世界上一些最緊迫的問題。量子計算能為人類在分子尺度上理解和類比自然界提供前所未有的良機。

皮猜還說,量子計算將是對人們在經典電腦上所做工作的偉大補充,量子給計算帶來了一個完整的迴圈。

不過,即便現在里程碑時刻已經到來,皮猜也提醒說,這只是證明可方向可行性,還不是馬上大規模商用發揮效用的時刻,我們需要繼續攻堅,需要繼續砥礪前行。

無意的洩露

就像開頭說的,穀歌這項量子優越性的研究,在Nature發表之前,就在NASA官網短暫出現過。

那麼問題來了,為什麼是NASA發佈?為什麼上架不久便撤回了呢?

根據《金融時報》報導,穀歌去年已經和NASA展開合作,並立下flag:2019年實現量子優越性,就是讓量子電腦的運算能力遠超經典電腦,完成經典電腦做不到的計算。

計畫是把量子電腦上運行的結果,與經典模擬(在經典電腦上類比量子電路)進行比較。

雙方合作用的量子晶片叫Bristlecone,有72個量子比特。Bristlecone必須把超導電路維持在絕對零度附近,所以沒法搬離穀歌的實驗室,NASA研究人員只能通過穀歌雲API遠程連接晶片。

按照約定,雙方2019年初在NASA最强的超級電腦Pleiades上對運行模擬所需的軟件進行編碼,並在今年7月,比較量子電路模擬和穀歌量子電腦硬體的結果。

穀歌和NASA一直持樂觀態度,但業界也有人這個flag要倒。阿裡巴巴數據基礎設施和蒐索科技部門的研究人員發表了一篇論文,認為要實現量子優越性可能需要錯誤率更低的量子晶片。

南加州大學量子資訊科學與科技中心主任Daniel Lidar也對此表示懷疑。他接受麻省理工科技評論時說:“(實現量子優越性)似乎還需要其他管道抑制錯誤。”

如果通過了同行評審,就意味著flag沒有倒,且量子計算將進入一個新的時代。

那為什麼NASA發佈論文不久便撤回了呢?

《財富》雜誌報導說,那時研究成果還沒有經過完整的同行評審。

如今只過了一個月,論文便登上了Nature,可信度大大提升,量子計算的新時代真正到來。

所以具體論文內容是什麼?

論文詳解

在撤回論文一個月後,穀歌終於將論文發表在了《Nature》上。

穀歌在論文摘要中說:

“我們使用具有53個超導量子比特的可程式設計處理器,佔用狀態空間為253≈1016。重複實驗的量測結果會採樣相應的概率分佈。”

經典電腦中的比特只能處於0或者1兩種狀態,而薛定諤貓告訴我們,猫可以處於死和活兩種狀態的疊加,量子比特也一樣,能同時處於0和1兩種狀態。

1個量子比特只能表示2個狀態,2個量子比特就能表示4個狀態,3個量子比特就能表示8個狀態,以此類推。

由於量子力學中物體的狀態正是在這種疊加狀態空間中演化,再加上不同量子比特之間的耦合,就可以類比出更多的狀態。

囙此只需53個量子比特就可以類比1016種狀態,而這個數位已經超出了當今超級電腦的運算能力。

說完了量子電腦的基本概念,下麵我們看一下穀歌量子電腦的硬體。

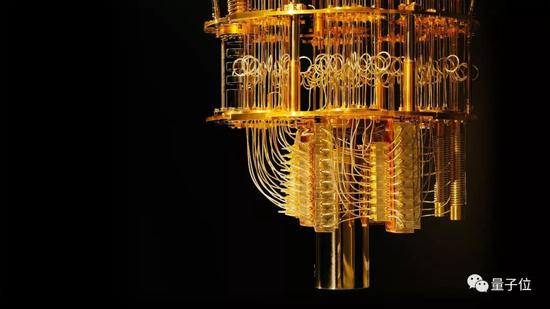

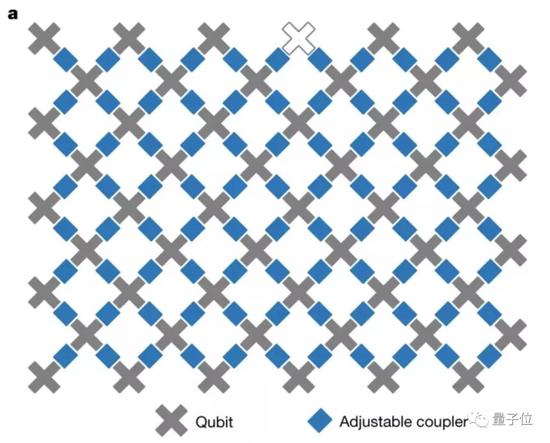

穀歌把這個實現量子優越性的量子處理器叫做“Sycamore”。它由54個transmon量子比特的二維陣列組成,每個比特與周圍的4個比特相耦合。

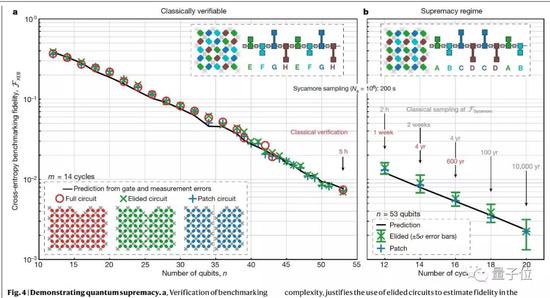

上圖展示了Sycamore處理器的佈局,包含54個量子位的陣列(以灰色×表示),每個矩形都通過耦合器(以藍色方塊表示)連接到其四個最近的近鄰。

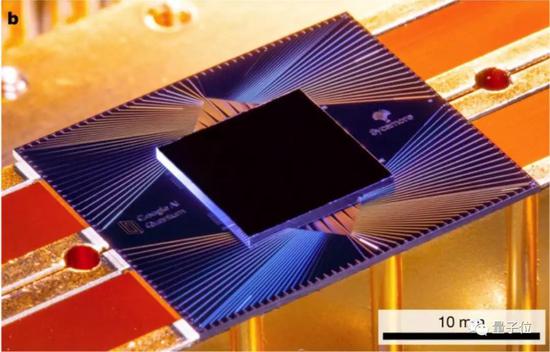

整個處理器的外觀和普通的CPU晶片非常相似。

該處理器使用鋁製造,實現了低溫超導中的約瑟夫森結,並使用銦製造兩個矽晶片之間的凸點。晶片被引線連接到到超導電路板上,並在稀釋製冷裝置中被冷卻至20mK以下。

這一溫度只比絕對零度高百分之二度,之所以要如此冷,是為了將將環境熱能降低到大大低於量子勢能,防止外界熱量對量子處理器的干擾。

處理器通過濾波器和衰减器連接到室溫電子設備,後者可合成控制訊號。所有量子位的狀態可以通過同時利用頻率複用的科技來讀取。

為了完全控制這個量子處理器,穀歌還精心設計了277個數模轉換器。

那麼穀歌,用量子力學原理,和這樣一個超級複雜的量子硬體解决了什麼問題呢?

恰恰是一個經典計算所不善於解决的量子電路採樣問題,在這個問題上,經典電腦的運算能力顯得捉襟見肘了。

量子電腦上每次運行隨機量子電路都會產生一個位串,例如0000101。由於量子干涉,就像雷射在通過狹縫後形成的散斑一樣,進行重複多次實驗時(採樣),某些比特串比其他比特串更容易出現。

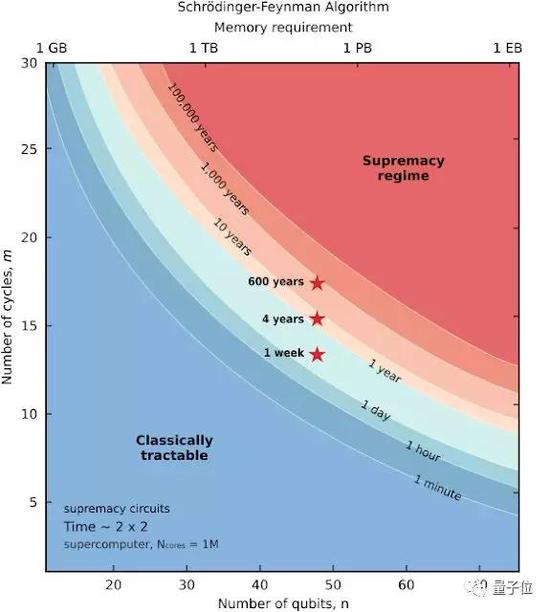

然而,隨著量子比特的數量n(寬度)和門迴圈數量m(深度)的新增,用經典電腦為隨機量子電路找到最可能的比特串變得越來越困難。

在實驗中,穀歌首先運行12到53量子比特的隨機簡化電路,保持電路深度恒定。

驗證系統正常運行後,穀歌運行了53量子比特且深度不斷增加的隨機硬電路,當深度m新增到20時,經典模擬變得完全不可用。

在量子處理器上獲得一百萬個樣本需要200秒,而在一百萬個內核上進行相等保真度經典採樣將花費1萬年,而對保真度的驗證將花費數百萬年。

穀歌在論文中只是展示了量子電腦的一種應用,未來可以用它來解决包括量子物理學和量子化學類比在內的問題。

量子計算的突破,還能促成機器學習的新應用,加速解决世界正在面臨的一些最緊迫而複雜的問題。比如氣候變化的類比,比如探究哪一些分子能够製造更有效的藥物。

IBM不服,指控穀歌忽悠

有很多科技公司都在從事量子電腦的研究,其中就包括IBM、微軟的傳統IT巨頭,也有阿裡巴巴這樣的互聯網公司。

就在穀歌正式公佈論文的前一天晚上,IBM選擇了和穀歌硬懟。

這位藍色巨人說,穀歌關於量子優越性的說法是有缺陷的。因為穀歌實際上是在沒有充分利用超級電腦的全部能力的情况下進行競爭的。

對此,穀歌拒絕置評。

IBM的話通俗地說,就是穀歌調整了baseline。穀歌原本在論文中,他們的量子電腦只需200秒就解决了原本超算需要1萬年才能解决的問題。

但IBM表示,實際上這個問題並沒有穀歌文宣的那麼難,如果有時間進行優化和改進,那麼超算只需要2.5天就能解决該問題。

雖然這個時間仍然比量子電腦所需的長得多,但是遠遠沒到遙不可及的地步。

在IBM看來,所謂的量子優越性是要做到經典電腦無法做到的事情,而穀歌顯然沒有做到這一點。

IBM的量子計算研究員Jay Gambetta說,公司不是為了與穀歌對抗,而是為了避免將“量子優越性”一詞過度文宣。

也有人認為,穀歌實現是否實現量子優越性並不重要,IBM與穀歌的爭吵誰對誰錯也不重要。

重要的是在這些巨頭的競爭之下,量子計算科技正在以超乎我們想像的行程飛速發展。

兩位首席科學家牽頭

Sergio Boixo是穀歌AI量子實驗室的量子理論首席科學家,也在南加州大學電力工程系任教。

他的研究領域是波色-愛因斯坦凝聚、量子資訊、量子計算、量子通訊等,現時已在他的領域發表了84篇論文,總計被引用3259次。

來自穀歌AI量子實驗室的John Martinis,是量子硬體首席科學家。他曾是NIST的院士,也是美國物理學會的院士,現時也在加利福尼亞大學聖塔芭芭拉分校工作。

John Martinis畢業於加州大學伯克利分校,並在那裡他獲得了兩個物理學學士和博士學位。

之後他加入了美國國家標準研究所(NIST),在此期間,他還發明了串聯陣列超導量子干涉儀(SQUID)放大器。

1993年,他開始著手建立基於超導感測器和串聯陣列SQUID的高解析度X射線微熱量計。這項工作已經發展到包括在X射線微分析和天體物理學以及光學和紅外天文學中的應用。

在2010年,他被授予“年度科學突破”獎,原因是他首次證明了機械振盪器系統中的量子基態。

2014年,他被授予倫敦超導量子比特低溫物理學研究獎,同年加入穀歌領導量子硬體的研究工作。

One more thing

最後的最後,在這歷史性時刻,讓我們用皮猜接受MIT科技評論專訪的一些回答來結尾吧:

我對這樣的里程碑時刻備感興奮,但確實也要提醒大家,這只是一個可能性被驗證的開始,距離真正的大規模變革還需要很長時間——甚至是10年,但我們可以為科技發展的速度感到樂觀,

當我們回顧深藍1997年擊敗卡帕羅夫、AlphaGo在2016年擊敗李世石,或許突破所需的時間不算短,但當這樣的時刻到來,就會有更多人投入其中、加入其中,我們人類就是這樣進步的。

而且當前如此令人興奮,我們正處在時代性科技週期裏,AI會加速量子計算,量子計算也會加速AI,人類遭遇的那些大挑戰、大難題,現在有機會了。